Autor: Marcelo Noriega.

Fecha: 9, 10 y 11 de Noviembre del 2022.

ÌNDICE:

- RESUMEN:………………………………………………………………………………………………………… 1

- OBJETIVO:………………………………………………………………………………………………………… 1

- METODOLOGÍA DE LA INVESTIGACIÓN………………………………………………………. 2

- RENDICIONES DE HABERES EN FORMATO “PAPEL” VS. “ELECTRÓNICA”.. 2

- MARCO TEÓRICO…………………………………………………………………………………………….. 6

- Factores clave a considerar al utilizar CAAT en una auditoría……………………………… 8

- Obtener acceso a las instalaciones, programas/sistemas y datos de SI de la organización, incluido el archivo definiciones……………………………………………………………………………….. 17

- Procedimientos que se llevarán a cabo (p. ej., muestreo estadístico, recálculo, confirmación) y requisitos de salida…………………………………………………………………………………. 19

- Factores clave a considerar al utilizar CAAT en una auditoría……………………………… 8

- CONCLUSIÓN:………………………………………………………………………………………………… 22

- ANEXO I – TEORÍAS Y LEGISLACIÓN SOBRE FRAUDE OCUPACIONAL….. 23

- BIBLIOGRAFÍA:……………………………………………………………………………………………… 29

1 RESUMEN:

Al efectuar el control de las rendiciones de cuentas de haberes de empleados y funcionarios públicos, los auditores gubernamentales pueden encontrarse con pistas indiciarias de errores en los montos liquidados y/o acreditados, si el control solamente se realiza sobre listados en “formato papel”.

Por otro lado, independientemente de la obligatoriedad o no de una rendición electrónica, si el expediente (o el medio de almacenamiento digital) no incorpora los recibos de sueldo (o sus imágenes digitales y/o bases de datos) donde se puedan ver los conceptos por los cuales se llega al monto resultante a abonar a cada empleado o funcionario, su control selectivo, en principio, quedará fuera del alcance de la labor de auditoría.

Sin embargo, dadas las amplias facultades que tienen asignadas los Organismos de Control Externo, en virtud de las diferentes legislaciones que les aplican, y dependiendo de las técnicas y herramientas informáticas a su alcance, podrán requerir esporádicamente o mensualmente, los archivos informáticos de respaldo (o solicitar el acceso directo a las bases de datos de producción, en forma presencial o remota) y aplicar diferentes procedimientos de control a los fines de obtener evidencias adicionales que le permitan concluir sobre la razonabilidad de los montos rendidos y, llegado el caso plantear los cursos de acción que estime corresponder ante la evidencia de errores significativos o de indicios de la comisión de un fraude en cualquier parte del circuito (sea en la carga de los datos, la liquidación o la acreditación en el banco).

2 OBJETIVO:

Ante las limitaciones en el alcance que pudieran presentarse al auditar rendiciones de cuentas por gastos en personal en los Organismos y Jurisdicciones sujetas al control de las Entidades de Fiscalización Superior, se proponen procedimientos adicionales para su control, mediante herramientas informáticas, extendiendo el control a las bases de datos de liquidaciones y acreditaciones de haberes y su cruzamiento con el archivo maestro de empleados, buscando e informando las posibles anomalías e inconsistencias.

3 METODOLOGÍA DE LA INVESTIGACIÓN

El trabajo parte de la experiencia personal del autor como auditor del Tribunal de Cuentas de Santa Fe en diversas tareas de control sobre bases de datos de sueldos (+5.000 empleados, Empresa de servicios públicos del Estado) mediante el software de auditoría ACL Analytics, orientadas a la verificación de la correspondencia entre los montos liquidados y acreditados a los agentes y funcionarios del Ente auditado, siendo requisito de la normativa aplicable el respaldo documental únicamente en formato papel, de modo que pueda contrastarse que los importes que surgen de los sistemas o bases de datos sean congruentes con dichas rendiciones. Con base en consideración de publicaciones foráneas que se citarán oportunamente en la bibliografía, el trabajo se amplía a otros controles que permitirán identificar posibles abusos en los partes de horas extra de empleados y posibles desviaciones de fondos mediante transferencias bancarias usando datos de empleados inexistentes o dados de baja (esquema de

empleado fantasma).

4 RENDICIONES DE HABERES EN FORMATO “PAPEL” VS. “ELECTRÓNICA”

La Normativa emitida por el Tribunal de Cuentas en materia de Control de rendiciones de Cuentas es la Resolución 029/2020-TCP, en su ANEXO III, que en su apartado 11° señala:

Las rendiciones de cuentas por pago de gastos en personal (sueldos, jornales, u otro tipo de remuneraciones) (…) se conformarán con:

- Certificación de procedencia del pago – Certificación de Prestación de Servicios que otorgará el titular de la Unidad de Organización, Responsable del Programa, Unidad Ejecutora o área laboral que haga sus veces, sobre la base de un sistema de Delegación de facultades que fijará el titular de la jurisdicción.Cuando el pago se realice en efectivo o con cheques, certificación de la autenticidad de la firma, o impresión digital del Beneficiario, según el caso, realizado por el funcionario facultado para efectuar el pago.Cuando el pago se realice por intermedio de Instituciones Bancarias Certificación por parte de la Entidad Bancaria interviniente, de la acreditación de los montos en las

cuentas de cada Beneficiario, debidamente suscrita por los funcionarios que tengan facultades para ello.

No se exige una rendición electrónica, ni se incluyen los recibos de sueldos en la rendición en formato “papel”, estando delegadas a los Contadores Fiscales y Fiscales Generales, amplias facultades para hacer un control adicional mediante técnicas CAATT. 1

Seguidamente se describe la situación inicial en la que se efectuaban los controles de estas rendiciones de cuentas en una empresa de servicios públicos de la provincia de Santa Fe con más de 5.000 empleados, con amplia dispersión geográfica.

Las rendiciones de cuentas por gastos en personal (totalmente bancarizado mediante depósito en cuentas “sueldo”) se presentan en legajos que incluyen dos listados:

- Listado (o listados por área geográfica u otra clasificación) de empleados con los montos netos a acreditar a cada uno, incluyendo datos de identificación (legajo, DNI, cuenta bancaria, monto neto), certificado o avalado por la Dependencia/Jurisdicción

- Un segundo listado emitido con subtotales por sucursal bancaria de cobro y un total global al final.

“…En la revisión y análisis de las rendiciones de cuentas, en cualquiera de sus grados e instancias, dentro del ámbito de la Jurisdicción y competencia atribuida a cada Delegado Fiscal y a las Fiscalías Generales, les quedan delegadas las facultades previstas en los incisos h); i); m); n) y ñ) del artículo 203° de la Ley N.º 12510; pudiendo además requerir la colaboración de los SAF a los fines de auditar los fondos pendientes de rendición.”

Los incisos del citado Artículo 203º de la Ley 12.510 son estos:

“…h. Requerir informes a los órganos de control interno relativos a los controles efectuados y resultados obtenidos;

m. Constituirse en cualquier organismo sujeto a su control sin necesidad de autorización judicial, a fin de efectuar comprobaciones y notificaciones o recabar de los mismos, los informes que considere necesarios;

n. Exigir la colaboración de todas las entidades del sector público provincial, las que estarán obligadas a suministrar los documentos y elementos que el Tribunal de Cuentas les requiera…”

Los Balances de Movimientos de Fondos donde tales rendiciones de cuentas eran presentadas contenían aclaraciones y salvedades del siguiente tenor:

- Se controla que los montos autorizados y los finalmente acreditados en las cuentas sueldo en forma global coincidan (es decir: que los totales del primer y del segundo listado sean iguales).

- Atento a la modalidad empleada por la Empresa para el pago de haberes al personal en base a depósitos en Caja de Ahorro, se deja constancia que se ha procedido a la revisión de la cuenta con los elementos que obran en el comprobante de caja (el legajo o expediente de rendición), a saber:

- Nómina de personal emitida por la Gerencia de Recursos Humanos – Jefe de Área de Administración de Personal donde consta el importe correspondiente a cada empleado y el Nº de Cuenta de la Caja de Ahorro respectiva, que se entiende cumplimenta el Apartado 12º de la Resol, Nº 008/06-T.C.P. [texto similar al actual de la Res. 029/2020-TCP], en lo atinente a pagos de remuneraciones al personal a través del sistema de acreditación en cajas de ahorro.

- Constancia de efectiva acreditación de cada importe en su correspondiente Nº de cuenta de Caja de Ahorro debidamente firmado por la entidad bancaria, que cubre los requerimientos del mismo apartado de la Resolución antes citada.

- Salvedad: Teniendo en cuenta la magnitud y complejidad de la Empresa, el modo de operar a través de sistemas informáticos y la falta de un área activa de Auditoría Interna, no es posible para [el/la suscripto/a] constatar la corrección y razonabilidad de las cifras rendidas.

Con este panorama se procedió a tomar una muestra de rendiciones de cuentas y se realizó un control selectivo sobre los listados incluidos en los legajos de rendición, donde se apreciaban algunos indicios que merecían profundizar el análisis ocupando otras herramientas, como ser:

- Los listados de liquidación contienen subtotales por Gerencia que incluyen una leyenda al pie donde se menciona la cantidad de agentes y el monto global de cada una, que dice “Conste que los agentes de XXXX comprendidos en el presente listado- folio desde XXXX hasta XXXX se encuentran en actividad”; lo cual no

puede tomarse como “Certificación de servicios prestados”, siendo necesaria su modificación.

- El listado emitido por el Banco no guardaba relación con el listado mencionado en el párrafo anterior, ya que se ordena por sucursal bancaria de cobro, perdiéndose la posibilidad de cruzar los datos los dos listados.

- La Notificación al Banco se agregaba en la primera foja de cada expediente solamente con la firma del jefe de personal, sin intervención de algún funcionario del Banco que se haga responsable de la recepción de la documentación (CD/DVD) para realizar las acreditaciones.

- Se observaban diferencias importantes en los montos acreditados para agentes con una misma situación y categoría de revista, situación que no se daba en todas las agencias sino en algunas zonas geográficas en particular. En algunos casos no guardaban relación al haber promedio de la categoría (siendo muy superiores al mismo).

- Control interno deficiente: El procedimiento (formalizado) de registro de asistencia es mediante planillas donde los agentes firman en cada día de registro, debiendo ser convalidada mensualmente al dorso por el jefe inmediato superior. Suscripta la misma por el jefe responsable, debe ser remitida dentro de los primeros diez (10) días hábiles del mes subsiguiente (…) Los registros de la Planilla serán los que deben volcarse al sistema informático habilitado para el registro del presentismo o ausentismo del personal.

Quien realiza esta tarea por primera vez tendrá varios interrogantes 2, los cuales deben responderse en el marco del diseño de una auditoría de cumplimiento sobre el circuito de sueldos y jornales, planificando la tarea a partir de primeramente analizar las normativas

- Por ejemplo, tocante a las diferencias de sueldos, cabe preguntarse ¿Qué conceptos remunerativos, no remunerativos y descuentos podrían estar incidiendo? Si la incidencia fuera por el reconocimiento de horas extra ¿Cómo funciona el registro en el sistema informático de modo que permita su control?, ¿cuáles son estos controles? ¿se cumplirán o se estarán vulnerando? De vulnerarse ¿llegará al punto del descontrol? Y lo más importante ¿Cómo podría hacerse un control más allá del numérico sobre las rendiciones de cuentas sobre los montos liquidados y acreditados, cruzando los datos de ambos listados a partir de las bases de datos soporte?

aplicables en cada Organismo y Jurisdicción, su Convenio Colectivo de Trabajo, la existencia y eficacia de los sistemas de control establecidos, etc.

Sobre estos temas hay abundante bibliografía a la cual acudir, excediendo el objetivo del presente trabajo. por ejemplo, RUSENAS (2001) i, señala que la auditoría operativa del sector Personal, tiene entre otros objetivos evaluar los sistemas de:

- Cómputo y registro del tiempo trabajado por el personal,

- Liquidación de salarios y remuneraciones.

- Determinación de las deducciones y los aportes patronales.

- Pago de las remuneraciones y su control.

- Pago de las cargas sociales.

- Determinación de retenciones impositivas y su pago.

Superada esta etapa previa, y en base a los resultados obtenidos, se pasaría a la planificación de los procedimientos adicionales en base a CAATT, comenzando primeramente por los archivos informáticos que sustentan los listados obrantes en las rendiciones de haberes y que, por cierto, en mi caso estaban ausentes, dado que la normativa antes citada no lo exige, pero cuya posibilidad está delegada a los Contadores Fiscales actuantes por remisión al Artículo 203º de la Ley 12.510.

En tanto la elección de los procedimientos y su alcance dependerá del diagnóstico de la situación en cada lugar, se puede pensar al menos en dos escenarios posibles. Un primer escenario donde el control interno esté funcionando y el riesgo de auditoría sea aceptable y un segundo escenario donde el control interno sea deficiente o casi inexistente y el riesgo de auditoría sea elevado. Este último sería el caso que nos ocupa.

5 MARCO TEÓRICO

Hoy en día, lo habitual es que las pistas de auditoría se encuentren en condiciones y con características distintas a las que se tenía que recurrir al auditar sistemas de información manuales (en “soporte papel”). Por ello resulta fundamental que el auditor tenga conocimiento

de las herramientas de auditoría asistida por computador (CAATT 3 o TAAO 4) y cómo podría hacer un aprovechamiento de ellas en el diseño y desarrollo de una auditoría, sin necesidad de ser un experto en informática.

Las CAATT incluyen muchos tipos de herramientas y técnicas y pueden referirse a cualquier programa informático que se use con el objeto de mejorar el proceso de auditoría, permitiendo un análisis más completo y consistente de los datos con una consecuente reducción del riesgo.

Un primer grupo los constituyen los programas de análisis y extracción de datos como ser planillas de cálculo y bases de datos integrados en paquetes de software de oficina, junto a procesadores de texto y otros, como ser Microsoft Office u Open Office, por ejemplo.

Otro grupo corresponde a los programas específicos de auditoría (ACL, IDEA, Arbutus, EAS, PICALO, este último de uso libre).

En un tercer grupo colocaremos a las herramientas más sofisticadas que permiten analizar grandes volúmenes de datos estructurados y no estructurados, en busca de anomalías que echan mano de análisis estadístico como SAS 5, software de inteligencia empresarial 6 (por ejemplo, Crystal Reports y Business Objects, y otros relacionados a los conceptos de “inteligencia artificial”, “aprendizaje profundo” y “big data”.

Lo que se busca al aplicar estas herramientas es analizar datos en soportes informáticos, por cualquier criterio que resulte útil para obtener evidencia de auditoría; identificar tendencias

- Sigla de Computer-assisted audit tools and techniques (CAATT o CAATTs). https://es.wikipedia.org/wiki/Herramientas_de_auditor%C3%ADa_asistidas_por_computadora Consultado: 01-08-2022

- Suele usarse en español la sigla TAAO (Técnicas de auditoría asistidas por ordenador), como sinónimo de CAATT.

- SAS/STAT es un software centrado en estadística que tiene casi cuatro décadas de experiencia en el desarrollo de software de análisis estadístico avanzado y una reputación establecida para entregar resultados superiores y confiables. Puede producir código que se documente y verifique fácilmente para cumplir con los requisitos de cumplimiento corporativo y gubernamental. https://www.softwareseleccion.com/sasstat-p-4027 Consultado: 01-08-2022.

- Del inglés “business intelligence”, refiere al conjunto de estrategias, aplicaciones, datos, productos, tecnologías y arquitectura técnicas, enfocados a la administración y creación de conocimiento sobre el medio, a través del análisis de los datos existentes en una organización o empresa.

o señalar anomalías en la información proporcionada (datos faltantes, duplicados, fuera del rango esperado, etc.).

Como en toda auditoría, resulta necesario un grado de escepticismo profesional al evaluar la pertinencia, la suficiencia y la idoneidad de las pruebas en las que se base la opinión de auditoría.

Al planificar la auditoría, el auditor debe considerar cuál es la combinación adecuada de técnicas tradicionales y CAATT 7. Entre los factores a considerar, podemos mencionar:

Se parte del supuesto de que el auditor tiene un conocimiento básico del manejo de planillas de cálculo, importación de datos de otras fuentes, creación de fórmulas de búsqueda y coincidencia y generación de tablas dinámicas.

Asimismo, en lo que refiere a bases de datos relacionales, aplicación de filtros, unión de tablas, estratificación, es condición previa para poder usar las herramientas incluidas en los softwares de auditoría.

Se trata entonces de incorporar herramientas y técnicas de apoyo para auditar en un entorno informático (que con algo de entrenamiento pueden dominarse fácilmente) y no de herramientas diseñadas para ser utilizadas por expertos en informática forense.

En la medida que el volumen y el tipo de datos lo permitan, se podrán utilizar hojas de cálculo, mediante la apropiada importación de las bases de datos, y luego diagramar fórmulas y tablas dinámicas, con las que se, dependiendo del volumen y sofisticación de los datos a procesar se obtendrán resultados satisfactorios.

- https://bangaloreicai.org/images/icons/ITT/5.%2520Computer%2520Assisted%- 2520Audit%2520Technique%2520(CAAT).pdf

El software ACL Analytics 8 es la herramienta específica de auditoría de bases de datos que tiene licenciado el Tribunal de Cuentas de Santa Fe y que se aplica en el desarrollo de auditorías que requieren analizar grandes bases de datos (bases de sueldos, de jubilaciones, de titulares de derecho de planes sociales, etc.), permitiendo parametrizar y automatizar tareas que pueden reutilizarse en nuevas auditorías. Hay alternativas igualmente.

Las técnicas de auditoría manuales se amplían con las herramientas informáticas, automatizando el proceso de auditoría. Por lo tanto, las herramientas CAATT se aplicarán en la medida que la organización ocupe sistemas de procesamiento de datos, no si utiliza actividad manual, registrando las operaciones en papel.

Inicialmente, es necesario invertir tiempo en comprender el entorno informático del cliente y trazar qué técnicas de CAAT podrían utilizar, pero una vez que se prepara el plan de auditoría basado en el entorno de TI según el alcance de la auditoría, la reutilización se hace más fácil. Sin embargo, debe considerarse el tiempo que demandará esta etapa de aprendizaje en el plan de auditoría.

Las Normas de Control Externo Gubernamental del IETEI (edición Feb/2019), establecen (# 120, pp. 33/34) que en la etapa de planificación específica el auditor releve, evalúe y comprenda el sistema de control interno de la entidad o programa a auditar, a fin de determinar y calificar el riesgo de control, valiéndose para esta tarea la estructura planteada en la Guía para las normas del Control Interno del Sector Público – INTOSAI GOV 9100, y en su caso, las del informe COSO, u otro modelo apropiado.

La Guía INTOSAI GOV 9100 9 respecto a riesgos y controles señala (pp. 36):

- ACL es la sigla de “Audit Command Language”. https://help.highbond.com/helpdocs/analytics/15/es/Content/global_topics/index.htm

“… La utilización de sistemas automatizados para procesar la información implica varios riesgos que necesitan ser considerados por la organización. Estos riesgos van desde, entre otras cosas, uniformar el procesamiento de las transacciones, sistemas de información que inicien las transacciones automáticamente, incremento potencial de errores no detectados; existencia, integridad y volumen de pistas de auditorías; la naturaleza del hardware y software utilizados y archivo de transacciones inusuales o no rutinarias…”

Se definen dos grandes grupos de controles tecnológicos de información: controles generales y controles de aplicación.

Los controles generales refieren a “…la estructura, políticas y procedimientos que se aplican a todos o a una gran cantidad de los sistemas de información de una entidad”; en tanto los controles de aplicación son “…la estructura, políticas, y procedimientos que aplican a sistemas de aplicación individual separados…”, como ser los sistemas de liquidación de sueldos.

La efectividad de los controles generales es un factor significativo al determinar la efectividad de los controles de aplicación. Si los primeros son débiles, entonces será menor la confiabilidad de los segundos, asociados con las aplicaciones individuales.

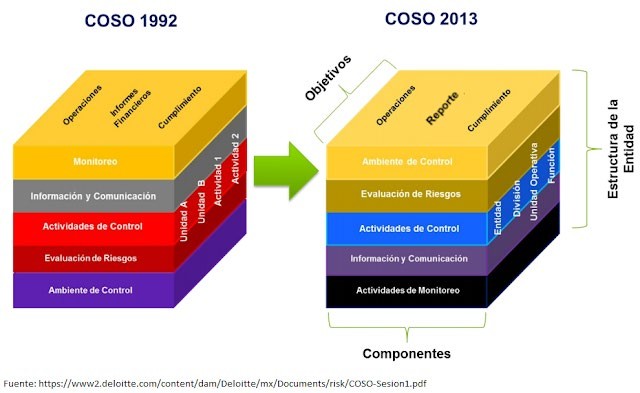

Por su parte, el “Committee of Sponsoring Organizations of the Treadway” (de cuyas iniciales surge la sigla “COSO”), en mayo de 2013 publica el “Marco integrado de control interno” (COSO III), el que, a partir diciembre de 2014, reemplaza al marco de 1992 (COSO I) y en 2017 publica “Gestión de riesgos empresariales: integración con la estrategia y el desempeño” (COSO IV), que reemplaza al marco anterior de 2004 (COSO II).

COSO III (pp. 93) define “Control Interno” 10 como “un proceso llevado a cabo por el consejo de administración, la dirección y demás personal de una entidad, diseñado para ofrecer una seguridad razonable en torno a la consecución de objetivos relativos a operaciones, divulgación y cumplimiento normativo”. Se lo suele graficar como un cubo, que

https://www.issai.org/wp-content/uploads/2019/08/intosai_gov_9100s.pdf

- COSO https://www.coso.org/Shared%20Documents/COSO-Guidance-on-Applying-ERM-to-Environ- Social-Gover-related-Risks-Spanish.pdf?web=1

representa un modelo organizacional de tres vectores con un enfoque sistémico donde se puede apreciar la interrelación existente en las tres dimensiones.

COSO IV no reemplaza a COSO III, sino que tratan de cosas diferentes y en algunos puntos se complementan.

FIGURA 1: EL CUBO “COSO”

El Comité COSO 11 también ha publicado varias guías y trabajos de investigación. Una de estas guías (disponible en español) tiene por finalidad ayudar a los profesionales de gestión de riesgos y de sostenibilidad a aplicar los conceptos y procesos de la gestión del riesgo empresarial (ERM), donde se destaca que: “…todos en la organización, ya sea un gestor de proyectos, director de sostenibilidad, analista de inversiones o director de compras, son responsables de identificar los riesgos…”

El riesgo cibernético no es algo que pueda evitarse y en cambio, debe ser administrado. En enero de 2015, COSO publicó una guía encargada a la firma Deloitte, llamada “COSO in

- https://www.coso.org/Shared%20Documents/COSO-Guidance-on-Applying-ERM-to-Environ-Social- Gover-related-Risks-Spanish.pdf

the Cyber Age” 12 donde se destaca dicha realidad, recomendando implementar controles preventivos y de detección para mitigar la ocurrencia de vulneraciones.

Según RUSENAS (2001) ii, antes de realizar la evaluación del Sistema de Control Interno, el auditor debe tener una clara y precisa visión del comportamiento real de los Sistemas Administrativos y Operativos vigentes en la empresa, mediante un análisis del flujo de información, es decir el circuito lógico que siguen los procesos, los datos y soportes de información, documentos y formularios; lo cual debe constar en Manuales de Procedimientos que deben estar actualizados.

El problema estriba entonces en conocer dónde se generan los formularios, quiénes los completan, que recorrido hacen, quiénes los autorizan, en qué momento se los ingresa en registros informáticos y cuál es el archivo que reúne la información procesada.

El auditor debe verificar que lo que expresan los Manuales de Procedimientos o las instrucciones se cumple en el proceso diario por parte de las personas que trabajan en la organización.

Es algo común que con el paso del tiempo se dejen de ingresar datos que requieren los formularios. El auditor debe estudiar las causas de estas situaciones y discutir con las personas que crearon el Sistema, respecto a si estos datos no incorporados, son superfluos, escapan a controles y crean debilidad al sistema o, simplemente, son difíciles de reunir o conseguir.

El auditor (CASCARINO, 2007) iii también debería revisar los diseños de las bases de datos pertinentes, a los fines de:

- Conocer los tipos de registro, sus descripciones y nombres

- Identificar el campo “clave” de cada registro y verificar el requisito de unicidad

- Estudiar las relaciones (y conjuntos), identificando todas las que existen, que son: De uno a uno, de uno a varios y de varios a varios.

- Verificar la coherencia del diseño con las necesidades de información de la organización.

Es una postura aceptada que la función del auditor no es del tipo “policíaco” o “detectivesco” como en épocas pasadas (SLOSSE, 1991) iv, ni debe esperarse que el auditor garantice la inexistencia de fraude o de simples errores (FOWLER NEWTON, 2009) v, pero es dable de esperar que un trabajo de auditoría bien hecho brinde una “razonable seguridad” en la detección de errores o fraudes que puedan ser importantes o significativos.

Si encontrara fraudes deberá comunicarlos al nivel de autoridad adecuado y considerar su impacto sobre la auditoría y la emisión de su informe. En general, no debería informar de estas situaciones a terceros, pues violaría se deber de guardar secreto profesional.

MAIOLA (19) -pp. 152-vi, en cita textual de CHAPMAN (1952) advierte lo siguiente:

“…El auditor, pues, debe cuidar que no existan maniobras que alteren fundamentalmente los resultados que se presentan en los estados financieros sobre cuya veracidad habrá de pronunciarse. Con ese fin una de las medidas más importantes comprendidas en toda auditoría es el examen del sistema de control interno, cuya eficacia le permitirá determinar el grado de confianza que le merecen las cifras que arrojan los registros contables. En todo esto, es menester recordar que el auditor nunca debe presuponer la mala fe; pero una vez excitadas sus sospechas debe ahondar el examen donde él considera que existen irregularidades o fallas en el control interno…”.

(GRAHAM, 2015) vii, que los auditores contables no necesitan ser expertos en informática para recopilar información básica suficiente y prestar atención a problemas obvios de acceso y seguridad, así como a posibles conflictos de segregación de funciones que puedan dar una advertencia temprana sobre la confianza en los controles del sistema. Y, si los auditores no pueden confiar en que los sistemas automatizados funcionen correctamente, resultará necesario recurrir a costosos procedimientos de auditoría sustantivos.

La tecnología de las bases de datos presenta una concentración del riesgo debido a que los datos son compartidos por varios procesos y aplicaciones. Es importante asegurarse de la existencia y la eficacia de los controles para garantizar que no se produzcan accesos no autorizados, controles para garantizar la exactitud y la integridad, herramientas y técnicas de recuperación y reinicio, así como controles de acceso a los datos mediante contraseñas y logs (registros de los eventos).

Pero si se el auditor falla en la evaluación de riesgos y del control interno, también fallará en dar con los síntomas de fraude. Según PETRUCCELLI (2013) viii, tal fracaso se debe (entre otros factores) a que los auditores:

- Carecen de escepticismo profesional.

- Confían demasiado en los empleados, ejecutivos y directivos de una organización.

- No prestan atención a las señales de alerta que pueden indicar fraude o no saben qué aspecto tiene el fraude.

- Aceptan las explicaciones de los síntomas de fraude sin verificar los hechos.

Se ha dicho también que el auditor externo no se encuentra en una posición de iniciar una investigación de fraudes (CHALUPOWICZ, 2007) ix, dado que no es el objetivo de su tarea y, además, para hacerlo se deben aplicar técnicas de auditoría forense 13 principalmente, no siendo suficiente las de auditoría tradicional.

Ahora bien, la auditoría forense pese a ser distinta en varios aspectos a la auditoría tradicional, puede resultar muy útil en la evaluación de sistemas y estructuras de control interno y recopilar evidencias aplicando las técnicas de investigación en las que se apoya.

Como el auditor forense se centra principalmente en las excepciones, rarezas, irregularidades, patrones, conductas y no solo en los errores y omisiones como es el caso del auditor contable, puede ser de gran ayuda para el equipo de auditoría. 14

En algunas industrias el gasto en personal representa fácilmente el 50 % de los gastos totales de una empresa, pero la alta dirección suele pensar que los controles sobre los procesos de liquidación de sueldos son buenos y, por lo tanto, en un área de bajo riesgo. Esta creencia a menudo se transfiere a la auditoría a pesar de que los estudios y estadísticas indican que este puede no ser el caso. 15

- Las técnicas forenses incluyen examen de huellas dactilares, actividades de vigilancia, técnicas de entrevistas, uso de aplicativos informáticos que permiten la ejecución de procedimientos de investigación “digital forense”, con los cuales, por ejemplo, es posible recuperar archivos informáticos borrados de diversos tipos de dispositivos, estando preparado para exponer evidencia en un juicio.

- https://elconta.mx/2012/07/05/la-auditoria-forense-investiga-analiza-interpreta-y-con-base-en-ello-testifica/

15 https://caats.ca/2016/10/31/year-26-2013-payroll/

En este punto entran en juego los conceptos y modelos que se exponen en el ANEXO I

– TEORÍAS Y LEGISLACIÓN SOBRE FRAUDE OCUPACIONAL: El triángulo del fraude y el árbol del fraude, que servirán de apoyo para el diseño de los procedimientos forenses a aplicar, según se detallarán oportunamente.

Desde analizar transacciones, extraer muestras estadísticas, formatear datos, automatizar rutinas o “scripts” para reiterar los procedimientos en varios archivos de bases de datos, examinar registros contables con el fin de identificar posibles señales de alteración.

Con base en la confianza que se tenga en los controles internos y el riesgo de auditoría aceptable que se asuma, se definirán los procedimientos a aplicar y su alcance según se describen seguidamente. Se debe especificar claramente qué es lo que se quiere probar, encontrar o descartar aplicando las herramientas CATT, se incluyan o no técnicas forenses.

Modelo de planificación para efectuar el control de haberes mediante CAATT.

Los objetivos generales de la auditoría dependen de la naturaleza y el tipo de auditoría solicitada (CASCARINO, 2017) x, pudiendo ser: de cumplimiento, financiera, de rendimiento y operativa, de fraude, forense, de calidad, de TI, etc.

Los procedimientos entonces se desarrollarán dentro de una auditoría operativa sobre el procedimiento de liquidación y pago de haberes de una entidad X, con el objeto de brindar una seguridad razonable de que los controles resultan adecuados y efectivos para determinar la integridad de las transacciones de pago.

Además de examinar los procedimientos vigentes para garantizar que exista una adecuada segregación de funciones y un control de supervisión, el análisis de datos de los registros de liquidación de haberes permitirá lo siguiente (Op. Cit. , pp. 116) xi:

- Verificar los registros contra las transacciones originales autorizadas, como el reclamo de las horas extras

- Verificar la precisión de los cálculos volviendo a calcular los totales (recálculo)

- Verificar pagos electrónicos realizados contra las transacciones bancarias

- Analizar cheques, buscando duplicados y cheques pendientes de pago en los extractos bancarios.

- Buscar anomalías en los datos, como las siguientes:

- Empleados con nombres inusuales

- Múltiples empleados con la misma dirección o número de cuenta bancaria, etc.

- Pagos realizados a empleados que no están en el archivo maestro

- Pagos de horas extras que excedan los montos normales

- Salarios brutos negativos

- Salario bruto inferior al salario neto

- Fecha de nacimiento del empleado que indique una edad inferior al mínimo legal

- Fecha de nacimiento del empleado que indique una edad superior a la edad jubilatoria Con estos objetivos se plantean los procedimientos de cruzamiento de los datos por

medio de diferentes criterios para determinar las inconsistencias y anomalías, como ser:

- Verificaciones de consistencia en los datos (registros duplicados por CUIL, legajo, o domicilio en ambos listados).

- Coincidencia en montos globales en la base analítica de recibos de sueldo que contiene los datos por agente y conceptos remunerativos, no remunerativos y deducciones.

- Para tener la seguridad del pago a los beneficiarios (si el pago es en efectivo o cheque) debemos realizar un muestreo selectivo y solicitar las copias de los recibos de haberes firmados, dando constancia que el personal lo cobró. Además, se debe verificar en la contabilidad si se practicó la imputación correcta de los sueldos, jornales, premios, comisiones, etc. y verificar las partidas de fondos destinadas al pago de las remuneraciones.

- Deducciones impositivas (impuesto a las ganancias), laborales (jubilación – Obra Social

– Sindicatos, etc.) y judiciales (embargos, cuota alimentaria, etc.). Comparar los totales deducidos a los agentes con los montos globales obtenidos analíticamente y verificar el depósito o transferencia a los organismos beneficiarios (AFIP, depósitos judiciales, sindicato, etc.). Este procedimiento se complementa con los procedimientos tradicionales de revisión de las liquidaciones de aportes, contribuciones y retenciones, prestando atención al cálculo, liquidación individual y forma en que fueron abonados; además, debemos constatar que las presentaciones se realizaron en tiempo oportuno y cumpliendo con todos los requisitos exigidos.

- Registros duplicados: Mediante un análisis simple por campo clave duplicado, eligiendo como clave el DNI, CUIL o número de legajo, o por campos combinados (apellido + nombre) y crear un archivo de salida que contenga solo estos registros duplicados, los que luego podrán compararse para descartar falsos positivos. La misma prueba se puede hacer para las direcciones o el número de cuenta bancaria.

- Determinar si empleados ficticios, fallecidos o despedidos permanecen en las bases de liquidación.

- Determinar registros que coinciden en CUIL y tienen cuenta sueldo distinta en uno y otro listado.

- Determinar si existen varias acreditaciones a una sola cuenta sueldo.

- Pagos excesivos por horas extras. Determinar posibles abusos. En estos casos debemos verificar en paralelo las normas vigentes para establecer en qué oportunidad están permitidas; normalmente son para aquellos momentos en los que las necesidades lo justifican y la legislación laboral vigente que establece condiciones a cumplir, topes y verificar que no se vulnere el régimen de descanso.

El Organismo de Control debe contar con el equipamiento que permita instalar y correr el software de auditoría seleccionado, para lo cual debe verificarse en los requerimientos técnicos mínimos del software.

En el presente ejemplo, tanto la Organización como el Tribunal de Cuentas poseen las herramientas necesarias y personal capacitado para llevar adelante una auditoría mediante CAATT.

organización, incluido el archivo definiciones.

La Organización dispone de la posibilidad de hacer copias de las bases de datos necesarias, así como de acceder a supervisar el proceso de extracción de datos, no así para acceder a la base en producción.

Se solicitan copias de las bases de datos grabadas en un medio físico no editable (CD o DVD, encriptado o no) y su entrega en caja o sobre sellado, fechado y firmado en el CD/DVD con fibra indeleble por parte del responsable y la formalización de un acta de entrega donde se

deje asentado la garantía de confidencialidad de lo que se entrega y que no será abierto sino por los auditores designados, quienes asumirán la responsabilidad del mismo modo.

En el medio físico se deben grabar también las bases de datos complementarias y secundarias.

Composición de los datos a ser procesados incluyendo cantidad, tipo, formato y diseño. Las bases de datos necesarias son:

- Archivos enviados al Banco para realizar las acreditaciones en las cajas de ahorro de los agentes, según convenio con dicha entidad, por todo concepto liquidado (Sueldos, Bono, SAC, Anticipos, Horas Extra, etc.) correspondientes a todas las rendiciones de cuentas del período que se presente analizar (en este caso es un trimestre, dado que los balances de movimiento de fondos son trimestrales), pudiendo y extenderse uno o dos períodos de igual duración hacia atrás y/o hacia adelante. Si se va a aportar un único archivo debe contener un campo que identifique el legajo de rendición y otro con el concepto, sino podrán aceptarse archivos por separado de cada concepto y de cada período, lo cual podría ser más engorroso al momento de importar los datos en el proyecto de ACL.

- Archivo conteniendo las “imágenes” de los recibos de sueldos relativos a los conceptos antes mencionados.

- Archivo entregado por el Banco de Santa Fe conteniendo los datos de las acreditaciones realizadas con los campos relevantes.

- El primer archivo se requerirá al área de liquidación de sueldos responsable del envío al Banco; el segundo listado a Contaduría y el tercero, dependerá de quien recibe los listados, siendo preferible que vayan directamente al Sector Contable. Dependiendo de las facultades que se tenga podrán solicitarse directamente al Banco mediante circularización, siendo más confiable este mecanismo por ser la fuente primaria de elaboración. aunque por ser datos sensibles podría ser más difícil de obtener respuesta.

- Bases de datos complementarias y secundarias: Archivo maestro de empleados y tabla de códigos de remuneraciones y descuentos.

Todas las bases de datos preferiblemente deben estar en formato de texto plano .TXT con campos separados por comas y definición de campos en la primera fila.

confirmación) y requisitos de salida.

En base a AGHILI (2019) xii, de acuerdo a cada objetivo planteado, se elaboran y proponen los siguientes procedimientos, con enfoque en la subcategoría del árbol del fraude de la ACFE “Esquemas de nómina”:

| Tipo de análisis | Procedimientos CAAT |

| Empleados fantasma, fallecidos o despedidos permanecen en las bases de liquidación | Unir y relacionar tablas de liquidación y acreditación por número de legajo o CUIL, tomando como base principal el archivo de liquidación y como secundaria la de acreditación. Determinar datos sin llegada en la base relacionada y exportar los casos detectados. Luego comprobar si se trata de empleados dados de baja (fallecidos, despedidos, etc.). Identificar casos no explicados y descartarlos como falsos positivos en el procedimiento anterior. Unir y relaciona tabla de agentes dados de baja (histórico o de los últimos dos años) y tabla de liquidación. Determinar coincidencias. Exportar a Excel Solicitar selectivamente legajos empleados coincidentes. Verificar casos no explicados que permanecen en la liquidación. Comparación de las fechas de desvinculación de los empleados con la nómina para asegurarse de que no existan pagos incorrectos. |

| Determinar registros duplicados por CUIL, legajo o domicilio en ambos listados. | Identificar duplicados en una base, luego en la otra por campo CUIL, por campo legajo, y por campo domicilio, luego en el otro. Exportar a Excel. Determinar si los montos duplicados son iguales y si se trata del mismo empleado. |

| Determinar registros que coinciden en CUIL y tienen cuenta sueldo distinta. Determinar si existen varias acreditaciones a una sola cuenta sueldo | Estando ambas bases relacionadas, resumir por campo CUIL, para la condición cuenta sueldo diferente en la base de datos secundaria. Exportar a Excel. Crear tabla dinámica usando como campo de resumen el número de cuenta bancaria. Determinar si existen más de una acreditación a una misma cuenta sueldo y si se trata del mismo empleado (CUIL). Cambiar el campo maestro en la tabla dinámica y ordenar por apellidos, luego por direcciones. Si aparecen varias cuentas relacionadas a un mismo domicilio, señal de alerta de desvío de fondos. |

| Tipo de análisis | Procedimientos CAAT |

| Lugar de trabajo | Estando ambas bases relacionadas, resumir por campo CUIL, para la condición lugar de trabajo diferente. Exportar a Excel. |

| Montos de conceptos remunerativos, no remunerativos y deducciones | Recálculo mediante herramienta analítica. Sumarizar en base detalle (recibos) por CUIL conceptos remunerativos, no remunerativos y deducciones. Visualizar y extraer datos de una base de datos, luego de la otra. Unir las dos nuevas tablas extraídas por CUIL. Sumarizar por CUIL, agregar ambas columnas de importes. Exportar a Excel. Abrir Excel y agregar campo calculado de diferencia entre importes de ambos listados. Ordenar por esta columna de mayor a menor y determinar casos de diferencias significativas y falsos positivos. Comparar selectivamente con totales por empleado acreditado en listados en papel. |

| Deducciones laborales, impositivas y legales | Recálculo mediante herramienta analítica |

| Pagos en exceso / abuso de horas extras | Unir y relacionar tablas Resumir, ordenar y extraer datos que excedan del umbral. Para detectar abusos en horas extra, se podría definir un umbral de 50 horas mensuales máximo o que el monto en concepto de horas extra represente más del 25 % del sueldo bruto. Para determinar pagos excesivos por cualquier concepto, se debe plantear una fórmula que permita identificar empleados a los que se les paga más de un determinado porcentaje por sobre el promedio de empleados en la misma categoría/puesto de trabajo. Para realizar este análisis por categoría de trabajo primero se hace un análisis de relación mínimo/máximo en cada categoría de revista (filas en el archivo de salida), luego se calcula la cantidad total y se proporciona la cantidad mínima, máxima y el promedio para cada categoría. Finalmente, se comparan los valores de la base de liquidación contra este promedio a partir de determinando umbral (Ej: +25%) Exportar los resultados a excel. Determinar si es esto se repite periódicamente o continuidad repitiendo el procedimiento para períodos anteriores / posteriores. Exportar a excel y combinar con planillas anteriores agregando una columna que indique el período. Crear tabla dinámica, totalizar y ordenar casos de mayor a menor. Informar casos más importantes y solicitar documentación de respaldo. |

| Tipo de análisis | Procedimientos CAAT |

| Comparación del uso de horas extra y de los indicadores de productividad del trabajo (si existen datos estadísticos) durante un período extendido. Identificación de los empleados que superen el/los umbrales establecidos. Informar casos más importantes y solicitar documentación de respaldo. Determinación de posibles abusos relacionados con las horas extra (incumplimiento del régimen de descanso, imposibilidad física de alcanzar a trabajar las horas que se le liquidaron, etc) |

objetivos y las instrucciones de ejecución.

En los papeles de trabajo se debe asentar el proceso paso a paso de las CAAT, para proporcionar una evidencia de auditoría adecuada, debiendo contener documentación suficiente que sustente el uso de las herramientas CAATT, objetivos, herramientas y requerimientos tecnológicos, controles a realizar, detalle de las pruebas realizadas , detalle de las entradas (p. ej., datos utilizados, diseños de archivos), períodos de prueba y de las salidas (p. ej., archivos de registro, planillas de cálculo, informes), hallazgos de auditoría, comunicación al auditado y análisis de las respuestas recibidas y las recomendaciones y conclusiones de la auditoría.

En cuanto a la comunicación de los hallazgo deberá seguirse la vía formal habitual, haciendo entrega de los archivos de salida con los casos que requieren explicaciones, impresos y con firma holográfica o crearse archivos PDF con firma digital a partir de las planillas de cálculo para su puesta en conocimiento de las autoridades que deben dar respuesta. En el caso del Tribunal de Cuentas de Santa Fe, ello se hace a través de “requerimientos conminatorios” con plazos perentorios.

Es recomendable que el informe de auditoría incluya una descripción clara de las CAAT utilizadas en el apartado “alcance”. La descripción de las CAAT utilizadas también debe incluirse en el cuerpo del informe, donde se detallen los hallazgos específicos resultantes de los procedimientos aplicados. Esta descripción no debe ser demasiado detallada, pero debe proporcionar al lector una buena idea de lo que se hizo.

6 CONCLUSIÓN:

Las facultades legales y reglamentarias que tienen dichos los Organismos de Control Externo les permiten ir más allá de la rendición de cuentas de haberes en “formato papel” y hacer controles más exhaustivos, verificando los conceptos que se les abonan a los agentes que podrían no siempre estar justificados o autorizados, y constatar si se cumple con las normativas legales y reglamentarias (topes, limitaciones, justificaciones por excepción); así como establecer otras relaciones entre variables. Por ejemplo: ¿Quienes cobran horas extra tienen embargos o cuotas alimentarias?

El establecimiento de este tipo de relaciones evidenciaría tendencias y llevaría a plantearnos nuevas hipótesis de investigación. ¿Se presenta esta relación en la mayoría de los agentes que hacen horas extras en forma “habitual”? ¿es lo que las “justifica”? ¿Qué evaluaciones de riesgos hizo la organización al respecto? ¿funcionan los mecanismos de control establecidos?

Toda anomalía debe documentarse y aquellas que resulten relevantes, deben comunicarse al auditado para obtener una explicación o descargo.

No debe objetarse la necesidad de las horas extraordinarias ni su justificación ante la falta de cargos y cuestiones propias del servicio. Pero sí debe ponerse de manifiesto la falta de mecanismos de control efectivos, dejando en evidencia las situaciones que ameriten una investigación interna (concentración y habitualidad de horas en determinados agentes y sectores), con excesos mucho más allá de los topes establecidos, falta de autorización previa vía acto administrativo, saltear alertas y controles en los sistemas informáticos, etc.

Las herramientas CAATT aplicadas junto a técnicas forenses permiten hacer estos controles y obtener salidas para análisis estadísticos, hacer proyecciones, etc. siendo de probada utilidad y apoyo en los controles de rendiciones de cuentas de haberes de agentes y funcionarios públicos.

7 ANEXO I – TEORÍAS Y LEGISLACIÓN SOBRE FRAUDE OCUPACIONAL.

El triángulo del fraude 16

El triángulo del fraude es un modelo que tiene por objeto de explicar los factores que hacen que alguien cometa fraude ocupacional. El modelo viene a resumir muchas de las teorías que existían sobre el comportamiento humano y el fraude ocupacional (MAIOLA, 20) xiii

El modelo se originó a partir de la hipótesis de Donald Cressey:

“Las personas de confianza se convierten en violadores de confianza cuando se conciben a sí mismos teniendo un problema financiero que no es compartible, son conscientes de que este problema puede ser resuelto en secreto violando la posición de confianza financiera que tienen, y son capaces de aplicar a su propia conducta en esa situación, verbalizaciones que les permitan ajustar sus concepciones de sí mismos como personas de confianza, como usuarios de los fondos o propiedades encomendadas”17 18

Según esta hipótesis, para que un fraude se materialice deben existir tres elementos; estar en una situación de necesidad adaptativa (el motivo o presión), disponer de la oportunidad de cometerlo y concluir que es aceptable o estaría justificado (racionalización). Estos puntos clave forman las tres aristas del triángulo del fraude y son: presión, oportunidad y racionalización (SACCANI, 2012) xiv.

Presión:

Es lo que motiva el delito en primer lugar. Las presiones son padecidas por los empleados, clientes, proveedores y demás individuos que interactúan directamente con la organización, pueden ser internas o externas; de tipo financiero o por el establecimiento de metas de difícil cumplimiento, necesidad de estatus, etc..

- Calavita, K., & Pontell, H. N. (1991). “Other’s People’s Money” Revisited: Collective Embezzlement in the Savings and Loan and Insurance Industries. Social Problems, 38(1), 94–112.

La persona que tiene problemas financieros que no puede resolver por medios legítimos, empieza a considerar el cometer un acto ilegal, como robar efectivo, bienes, falsificar estados contables o documentos de respaldo de gastos, etc, como una forma de resolver su problema. FIGURA 2: EL “TRIÁNGULO DEL FRAUDE”

FUENTE: (SACCANI, 2012), ADAPTACIÓN EN BASE A LA DOCTRINA DE CRESSEY 19

Al analizar el riesgo de fraude es importante conocer las perspectivas, experiencias individuales y presiones (sociales, de adicciones, familiares, tensiones, juegos de poder) de las personas de la organización (PETRUCCELLI, 2013) xv.

Oportunidad:

La oportunidad percibida define el método por el cual se cometerá el ilícito. La persona debe ver alguna forma por la cual puede usar (abusar) su posición de confianza para resolver sus problemas financieros con una baja percepción del riesgo de ser descubierto.

Resulta relevante que quien comete un fraude sea capaz de hacerlo en secreto.

Racionalización:

En la racionalización intervienen justificaciones para llevar a delante la conducta ilícita, como ser: “Me lo deben porque me lo merezco”; “Pasa que mi familia lo necesita”; “No me pagan lo suficiente para el trabajo que hago”.

A través de los años, la teoría de Cressey ha estimulado revisiones y refinamientos teóricos, investigaciones empíricas y aplicaciones a través de programas y políticas públicas

- Cressey, Donald R.,Other People’s Money: A Study in the Social Psychology of Embezzlement, Editorial, Wadsworth Publishing Company, Inc., Belmont, California, 1971, citado en SACCANI (2012), pp. 23-40

(SACCANI, 2012) surgiendo otros postulados como el del Dr. Steve Albrecht “La Balanza del Fraude Ocupacional” y el de Wolfe y Hermanson, “El diamante del fraude”, agregando un cuarto elemento a la teoría de Cressey: la capacidad de una persona para aumentar las oportunidades disponibles, aprovechando sus características personales y habilidades 20.

El fraude en el Código Penal Argentino:

El Código Penal Argentino trata sobre el fraude en los Artículos 172º y 173º 21 bajo el subtítulo “Estafas y otras defraudaciones”. El Art. 173º tipifica varios casos, como ser:

- El que defraudare a otro mediante cualquier técnica de manipulación informática que altere el normal funcionamiento de un sistema informático o la transmisión de datos. (Inciso incorporado por art. 9° de la Ley N° 26.388, B.O. 25/6/2008)

- El que cometiere defraudación, substituyendo, ocultando o mutilando algún proceso, expediente, documento u otro papel importante;

- El que defraudare, haciendo suscribir con engaño algún documento;

- El que cometiere alguna defraudación abusando de firma en blanco, extendiendo con ella algún documento en perjuicio del mismo que la dio o de tercero;

Los empleados deshonestos pueden aprovecharse de las oportunidades que se le presentan, sobre todo cuando hay desorganización administrativa y su consecuencia obligada, la ausencia o ineficacia del control requerido. Citando al Dr. Arévalo en el prólogo de “Los Fraudes del Personal” (CHOLVIS, 1952):

“…en ese medio, libres de una segura acción fiscalizadora, los espíritus débiles se sentirán tentados de obtener provechos ilícitos. Y es que, precisamente, el control bien actuado obra a modo de freno y evita la mayor parte de los actos delictivos, haciendo que cada empleado se sienta constreñido a seguir el camino prefijado y a ser, aun a pesar suyo, honesto en el cumplimiento de la tarea encomendada…”

- Wolfe, David T. y Hermanson,Dana, The Fraud Diamond: Considering the Four Elements of Fraud,The CPA Journal, a publication of the New York State of CPAs, Diciembre 2004, páginas 38-42; citado en SACCANI, pág.46.

CHOLVIS (1952) señala que en las empresas bien organizadas también se cometen fraudes, debido a la confianza que se les dispensa a ciertos empleados de comportamiento ejemplar, pero que sorpresivamente o en forma insensible modifican su conducta, y justamente porque se presume que estos individuos son confiables, ante la rutina cotidiana, se relajan los controles concebidos para impedir que el personal cometa fraudes.

En el ámbito de la gestión pública, la ausencia controles adecuados, la discrecionalidad y la falta de transparencia crean oportunidades para que los defraudadores del estado florezcan. El índice de percepción de la corrupción (IPC) que elabora la ONG Transparencia Internacional, califica a los países con puntajes de 0 a 100. Los más transparentes tienen los puntajes más altos y lo más corruptos, los más bajos, encabezando la lista para el año 2021, Dinamarca con 88 puntos (el más transparente) y finalizando en último lugar, Sudán del Sur con 11 puntos (el más corrupto). Este informe, publicado en enero de 2022 ubica a Argentina

en el puesto 96º, con 38 puntos. 22

A esta altura, puede tenerse la certeza de que en el ámbito estatal se presentan riesgos de ocurrencia de fraudes en muchos sentidos, y que su evaluación y administración debe ser planteada sin demora por quienes son responsables según las normas legales y reglamentarias (y los marcos teóricos que fueron expuestos).

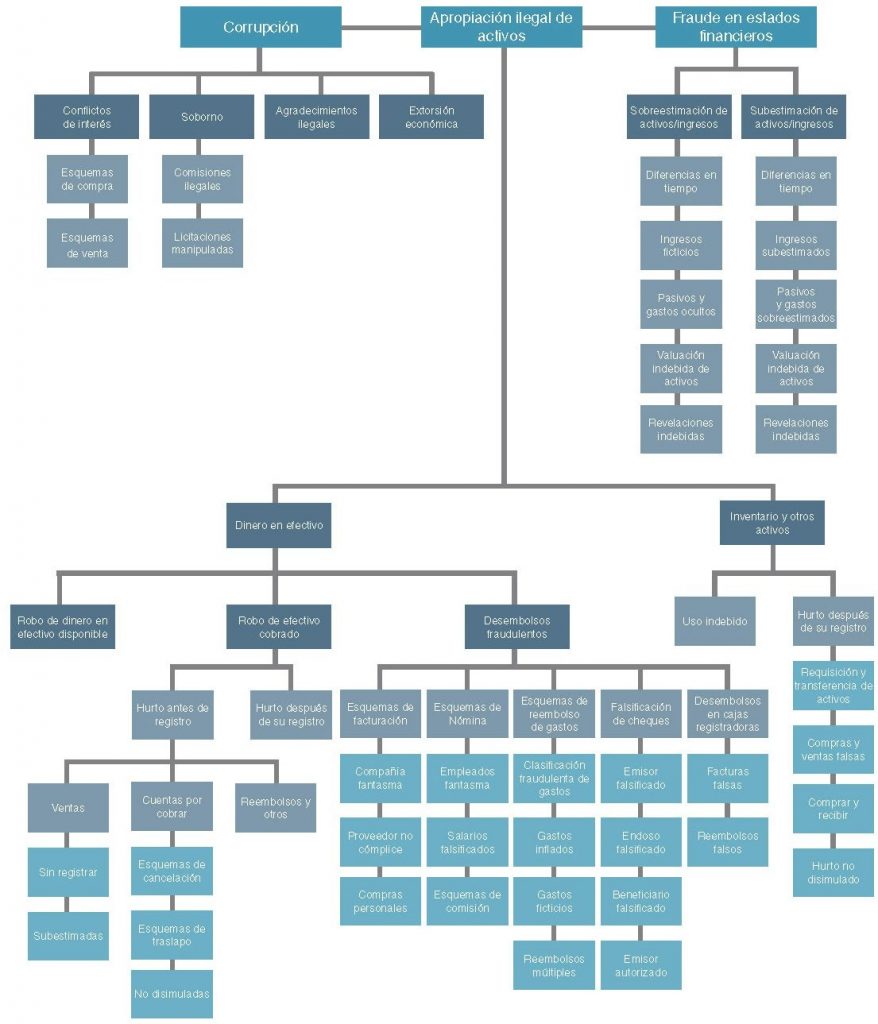

El árbol del fraude de la ACFE

Desde 1996, la Asociación de Examinadores de Fraude Certificados (ACFE) ha publicado el “Informe a las Naciones sobre el Fraude y el Abuso Ocupacional”, que ofrece un desglose de las pérdidas, métodos y autores del fraude en Estados Unidos en comparación con otras naciones importantes del mundo. La ACFE define el fraude ocupacional como (pp. 6) “…el uso deliberado de la ocupación para el enriquecimiento personal, mediante el mal uso o desvío de los recursos o activos de la organización contratante”.

Esta definición es intencionadamente amplia y pretende abarcar toda la gama de conductas indebidas cometidas por empleados de cualquier nivel dentro de una organización, partiendo de tres categorías generales: 1) corrupción; 2) apropiación ilegal de activos y 3) fraude

en estados financieros. En el informe se explican las definiciones de cada categoría y las diversas subcategorías, dando cuenta de la variedad de fraudes que se suele encontrar en el lugar de trabajo.

Siguiendo la rama del árbol del fraude que corresponde a apropiación ilegal (o indebida) de activos (Asset misappropriation) dentro de la subcategoría de esquemas de desembolsos, se ubican los esquemas de fraudes de nómina.

En el esquema de fraude de nóminas (Payroll scheme) un empleado hace que su empleador emita un pago de compensaciones laborales por conceptos falsos (por ejemplo, reclama horas extras no trabajadas; o añade empleados fantasma en la nómina para recibir los pagos). Se distinguen tres subtipos: 1) Empleados fantasma; 2) Salarios falsificados y 3) Esquemas de comisión.

Las irregularidades que se efectúan con el pago de los sueldos y jornales son fraguadas por empleados que intervienen en la preparación de las liquidaciones pertinentes, pudiendo contar con la complicidad de los que tienen a su cargo el movimiento de fondos o sin ella, y suelen ser empleados de confianza a largo plazo son los que llevan a cabo estos fraudes, y las empresas con controles laxos o inexistentes suelen ser los objetivos (PEDNEAULT, 2010) xvi.

Es común oír y leer acerca de este tipo de fraudes en todas partes del mundo, no solo en nuestro país. 23

Gerentes y empleados de mandos medios/altos del departamento de sueldos, con acceso a los sistemas informáticos pueden usar ese acceso para emitir pagos falsos.

Pero también los empleados que realizan reclamos de pago falsos, (como ser reembolsos de viáticos que no hicieron o el pago de horas extra no trabajadas) encuadran en este esquema.

- https://diariousach.cl/justicia-condeno-a-dos-exfuncionarios-de-la-municipalidad-de-vina-del https://www.lacapital.com.ar/requisan-oficina-la-unidad-regional-ii-supuesto-fraude-horas-extras- n10022167.html

https://www.gpminstitute.com/publications-resources/Global-Payroll-Magazine/february-2019/payroll- fraud-occurs-worldwide-so-be-ready

FIGURA 3: EL ÁRBOL DEL FRAUDE

FUENTE: ACFE CAPÍTULO MÉXICO – CAPTURA DEL REPORTE A LAS NACIONES 2016, PÁGINA 11 24

- REPORTE A LAS NACIONES 2016 (ACFE CAPITULO MÉXICO) https://www.fraudprevention.com.mx/archivos/Reporte_Naciones_2016_esp.pdf (12/08/2022)

8 BIBLIOGRAFÍA:

i RUSENAS, Rubén Oscar. Auditoría interna y operativa fraude y corrupción, Buenos Aires, La Ley 2001, pp 573-574.

ii RUSENAS, Rubén Oscar (Op. Cit.). pp. 271.

iii CASCARINO, Richard. Auditor’s Guide to Information Systems Auditing. Hoboken N.J: John Wiley & Sons; 2007, pp. 20.

iv SLOSSE Carlos A., Auditoría : Un Nuevo Enfoque Empresarial. 2a ed. Buenos Aires: Ediciones Macchi, 1991, pp. 6.

v FOWLER NEWTON, Enrique, Tratado de Auditoría, Tomo I., Macchi, Bs. As., 4a edición, 2009, pp. 34.

vi MAIOLA, Oscar. «El Fraude Y Los Controles En Los Sistemas Contables.» Contabilidad y Auditoría, no. 38, 19: 143-192

vii GRAHAM, Lynford. Internal Control Audit and Compliance : Documentation and Testing Under the New Coso Framework. Hoboken, New Jersey: Wiley, 2015, pp. 56.

viii PETRUCCELLI, Joseph R. (Op. Cit.) pp 326-327.

ix CHALUPOWICZ, Daniel Gustavo. «Procedimientos de auditoría forense (para detectar el fraude) vs. Procedimientos de auditoría tradicional.» (Enfoques) 9 (sep. 2007), pp. 2 .

x CASCARINO, Richard E. Data Analytics for Internal Auditors, Boca Raton, FL: CRC Press, 2017, chapter 9, pp. 105

xi CASCARINO, Richard, Op. cit., 2017, pp. 116.

xii AGHILI, Shaun. Fraud Auditing Using CAAT : A Manual for Auditors and Forensic Accountants to Detect Organizational Fraud. Boca Raton FL: CRC Press, 2019. pp. 80 a 83 y 142.

xiii MAIOLA, Oscar. «Prevención del fraude, ética y los EECC prospectivos.» Contabilidad y Auditoría Investigaciones en Teoría Contable Nº 39, 20: 115-148.

xiv SACCANI, Raúl. Tratado De Auditoría Forense : La Investigación Y Prueba De Los Delitos De Cuello Blanco. 1a ed. Tomo I. Buenos Aires: La Ley : KPMG, 2012, pp. 22- 46

xv PETRUCCELLI, Joseph R. Detecting fraud in organizations: techniques, tools, and resources, Hoboken, N.J: Wiley corporate F&A series, 2013, pp. 127-128.

xvi PEDNEAULT, Stephen. Preventing and Detecting Employee Theft and Embezzlement : A Practical Guide. Hoboken, New Jersey, EEUU,: John Wiley & Sons, 2010, pp. 141-142

Sitios web consultados (agosto/2022):

INTOSAI

https://www.issai.org/wp-content/uploads/2019/08/intosai_gov_9100s.pdf COSO

https://www.coso.org TRANSPARENCIA INTERNACIONAL

https://images.transparencycdn.org/images/ES-Americas-Regional-Analysis.pdf ACFE CAPITULO MÉXICO

https://www.fraudprevention.com.mx/archivos/Reporte_Naciones_2016_esp.pdf OTROS

https://caats.ca/2016/10/31/year-26-2013-payroll/ https://en.wikipedia.org/wiki/Accounting_scandals#The_fraud_triangle https://themoneyglory.com/es/2020/01/02/los-3-factores-que-motivan-una-estafa-empresarial/ http://servicios.infoleg.gob.ar/infolegInternet/anexos/15000-19999/16546/texact.htm#20 https://diariousach.cl/justicia-condeno-a-dos-exfuncionarios-de-la-municipalidad-de-vina-del https://www.lacapital.com.ar/requisan-oficina-la-unidad-regional-ii-supuesto-fraude-horas

https://www.gpminstitute.com/publications-resources/Global-Payroll-Magazine/february- 2019/payroll-fraud-occurs-worldwide-so-be-ready